Abstract

Tra aprile e giugno si sono verificati attacchi cyber contro aziende di rilevanza nazionale ed internazionale a dimostrazione di una crescita costante nella pratica estorsiva cyber criminale.

Secondo gli esperti, si tratterebbe di un attacco su larga scala, nato da una insolita “sinergia” tra gruppi hacker rivali che, agendo unitariamente, danno forza alle loro richieste di riscatto. Dopo Honda, Enel e Nintendo anche Geox è stata vittima di un ramsonware e l’impatto e la gestione di questi eventi dice molto sulla consapevolezza delle aziende e degli utenti riguardo ai rischi informatici.

I malware

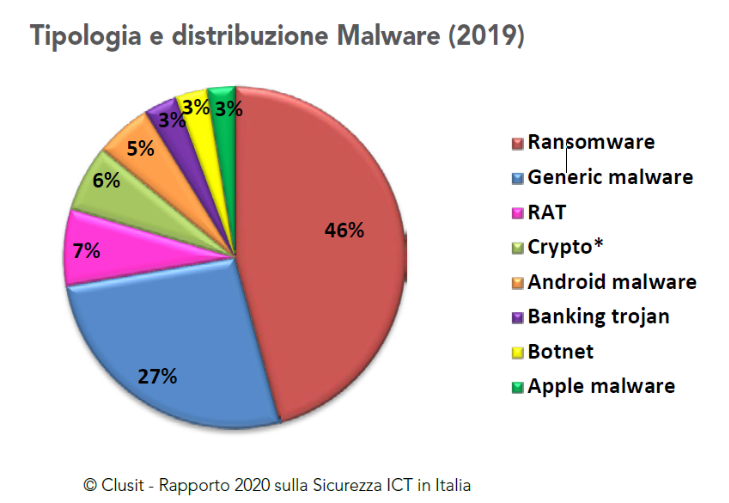

Secondo il rapport Clusit 2020, i malware continuano ad essere le principali minacce contro aziende ed organizzazioni e tra essi si distinguono per distribuzione i ransomware. Da “ransom” in inglese riscatto, hanno la caratteristica di essere molto pervasivi nella rete attaccata andando a cifrare i file aziendali per poi chiedere, appunto, un riscatto in bitcoin.

Il grafico mostra che i ransomware rappresentano nel 2019 quasi la metà del totale dei codici malevoli che hanno colpito le nostre organizzazioni, un deciso balzo in avanti rispetto all’anno precedente di cui erano circa il 25%. In tutti gli attacchi descritti è stato utilizzato Snake, un ransomware individuato da MalwareHunterTeam che lo ha condiviso con l’ethical hacker Vitali Kremez per decodificarlo e saperne di più sull’infezione: dall’analisi risulta contenere un livello di offuscamento molto più elevato di quello tipico di questo tipo di malware, in genere associato all’approccio mirato ad una vittima ben determinata.

Vittime internazionali

Honda, dopo essersi scusata con i proprio utenti su Twitter per l’interruzione di alcuni servizi, ha dovuto in alcune sedi chiudere temporaneamente l’accesso anche ai dipendenti e interrompere la produzione.

Nintendo invece ha confermato l’attacco informatico ai suoi database avrebbe compromesso circa 300mila account dei propri giocatori. Gli account sono utilizzati per accedere ai servizi connessi a console di videogiochi e non includono credenziali di pagamento, non è escluso però che gli hacker possano aver ottenuto l’accesso a informazioni come indirizzi email e date di nascita degli utenti. Nintendo ha bloccato tutti gli account compromessi, chiedendo agli utenti interessati di resettare le password e le informazioni di sicurezza. In una conferenza stampa l’azienda ha ammesso che l’hacking è stato più invasivo rispetto a quanto inizialmente ipotizzato

I casi italiani

Come riferito da Enel a Repubblica “nella serata di domenica 7 giugno si è verificato un disservizio sulla propria rete informatica interna, originato a seguito dell’identificazione, da parte del sistema antivirus, di un ransomware noto come Snake”; i sistemi di sicurezza hanno reagito tempestivamente e con efficacia e il danno è stato contenuto.

Meno indolore è stata l’esperienza di Geox a cui Snake ha paralizzato il quartier generale per due giorni bloccando il reparto logistico, l’e-commerce e il sistema di e-mail aziendali con la conseguenza di aver lasciato a casa temporaneamente una parte dei dipendenti per permettere ai tecnici di rispristinare i sistemi.

La lungimirante scelta dell’azienda di attivare da un paio d’anni una collaborazione con la Polizia Postale, che ha permesso di smantellare anche un falso e-commerce, dimostra che Geox ha compreso l’importanza della cybersecurity ed ha fatto sì che i meccanismi di risposta entrassero prontamente in azione per risolvere in tempi brevi l’emergenza.

Criticità principali

Le statistiche di settore dimostrano come vulnerabilità classiche siano sistemi operativi non aggiornati e protocolli di condivisione informazioni deboli, rischi che crescono con il lavoro a distanza.

Gli attacchi poi spesso rimangono silenti per mesi, creando una finestra di compromissione elevata. Tra il momento dell’intrusione del virus e quello in cui fa danni passano in media, infatti, duecento giorni in cui i virus si muovono con cautela per non farsi scoprire e individuare i punti deboli per l’attacco.

Nella riuscita dell’attacco c’è anche una importante componente socio-psicologica per approfittare di una vulnerabilità umana: attraverso l’utilizzo di mail-esca che traggono l’utente in inganno, ad esempio, sfruttando il periodo di emergenza sanitaria e facendo leva su temi legati al coronavirus per indurre ad aprire link web o scaricare allegati.

Al di là delle vulnerabilità tecnico-organizzative, in un comparto industriale sempre più digitalizzato ed interconnesso in cui l’azienda diventa un ecosistema che comprende anche la supply chain la difficoltà è controllare tutte le parti terze che vengono a interfacciarsi ai sistemi aziendali: la logistica, la relazione con i corrieri, l’azienda che ha accesso diretto ai dati di produzione per allineare la fornitura di imballaggi. Un’organizzazione diventa come una piccola galassia con stelle, pianeti e satelliti. L’obiettivo dei cyber-criminali, infatti, non è l’attacco frontale con scarse probabilità di successo ma l’accesso a qualche “porta di servizio”, meno visibile e potenzialmente più vulnerabile.

L’attuale situazione economica, le cui reali ripercussioni si vedranno a partire dall’autunno, rischia di acuire l’equazione per la quale con meno fondi da investire a saltare per primi sono gli investimenti in maggiore sicurezza sia nella speranza che ciò che c’è basti sia perché danno risultati a lungo termine e poco “tangibili”.

L’ottica più adeguata per rispondere ad una cybercriminalità sempre più aggressiva e creativa nell’ideare nuovi strumenti di attacco è non abbassare la guardia, non pensare mai che la propria infrastruttura di sicurezza sia sufficiente e che il proprio personale sia abbastanza formato…perché l’ottimo di oggi potrebbe diventare l’insufficiente di domani.

Fonti

- Il Mattino di Padova

- Repubblica

- Il Sole24ore

- Cybersecurity360

- In4mati.com

- Forbes

- StartupItalia